Die Implementierung von Mobilfunkstandards wie 5G und zukünftig 6G in privaten Campusnetzwerken bietet große Potenziale zur Verbesserung der medizinischen Versorgung durch Vernetzung von medizinischen Ressourcen und den schnellen Austausch auch großer Mengen von Informationen. Der Anspruch an die Datensicherheit und die Resilienz von IT-Systemen ist gerade im medizinischen Bereich jedoch enorm.

Im Rahmen des Forschungsprojekts medCS.5 haben wir prototypische Lösungen erarbeitet, die in Zukunft helfen sollen, diese Probleme zu lösen. Wie lässt sich ein Campusnetzwerk gegen entsprechende Bedrohungen absichern?

Der zweistufige Ansatz für maximale 5G Resilienz

Ein Cyberangriff im Krankenhaus kann verheerende Folgen haben. Um diesem hohen Schadenspotenzial zu begegnen, reicht eine reine Reaktion nicht aus. Unsere Lösung verfolgt daher eine zweistufige Strategie:

1. Prävention: Das Netzwerk wird bereits vor der Inbetriebnahme durch Simulationen gegen Angriffe gehärtet.

2. Detektion: Das Netz muss im laufenden Betrieb fähig sein, dynamisch auf Bedrohungen zu reagieren6.

Beide Stufen werden durch eine Kombination aus Netzwerksimulation und dem Einsatz KI-gestützter Analysetools realisiert.

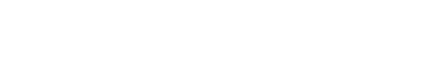

Um Bedrohungsarten vorab und in einem geschützten Rahmen erkennen zu können, ist die Simulation der Kommunikation innerhalb eines 5G-Netzes möglich. Dabei werden auf Anwendungsebene Kommunikationsabläufe simuliert. Damit kann sowohl unauffälliges als auch verdächtiges Verhalten innerhalb des Netzwerks nachgebildet werden, das auf potenzielle Bedrohungslagen hinweist.

Ausgangspunkt für die Simulation ist der Patientenweg durch das Krankenhaus (Patient Journey). An den unterschiedlichen Stationen ihrer Reise kommen Patienten und in der Folge ihre Daten mit der IT-Infrastruktur des Krankhauses in Berührung, zum Beispiel bei der Aufnahme oder während der einzelnen Behandlungsphasen. Die beteiligten medizinischen Geräte und die IT-Endgeräte bilden jeweils einen Knoten innerhalb des Campusnetzwerks. Jeder Netzwerkknoten ist potenziellen Gefahren durch Cyberattacken ausgesetzt. Zu den einzelnen Schritten der Patentenreise lassen sich also sowohl Orte, beteiligte Akteure, Hardwarekomponenten, Signal- und Datentypen als auch Cybersecurity-Risiken zuordnen. Die relevanten Bedrohungsszenarien reichen von Phishing, Man-in-the-Middle- und Malware-Angriffen über Datenmanipulation und -Diebstahl bis hin zu Ransomware und Edge Cloud Attacken.

Mithilfe der durch das Mapping geleisteten Zuordnungen können anschließend geeignete Testsequenzen im Rahmen einer Netzwerksimulation abgeleitet werden. Dafür wurde eigens eine Simulations- und Testumgebung entwickelt.

Zur Durchführung der Simulation wurde das 5G-Campusnetzwerk des Fraunhofer Heinrich-Hertz-Instituts in Berlin genutzt. Die Hardwareumgebung bestand aus mehreren Rechnern und virtuellen Maschinen (Hosts), die an das 5G-Netzwerk angebunden waren. Die Steuerung der Simulation erfolgte zentral von einem der Hosts aus.

Jeder Host kann mehrere medizinische Geräte und Applikationen gleichzeitig simulieren. Die Implementierung erfolgt mittels Python-Skripte. Diese werden jeweils virtualisiert in einem eigenen Docker Container ausgeführt. Container kapseln den auszuführenden Simulations-Code und alle für die Ausführung benötigten Komponenten, z.B. Bibliotheksfunktionen und Betriebssystemdienste in einer portablen und hochskalierbaren Instanz. So sind die implementierten Simulationen auf jedem Host autark ausführbar und können beliebig zwischen ihnen verteilt werden (siehe Abbildung 1).

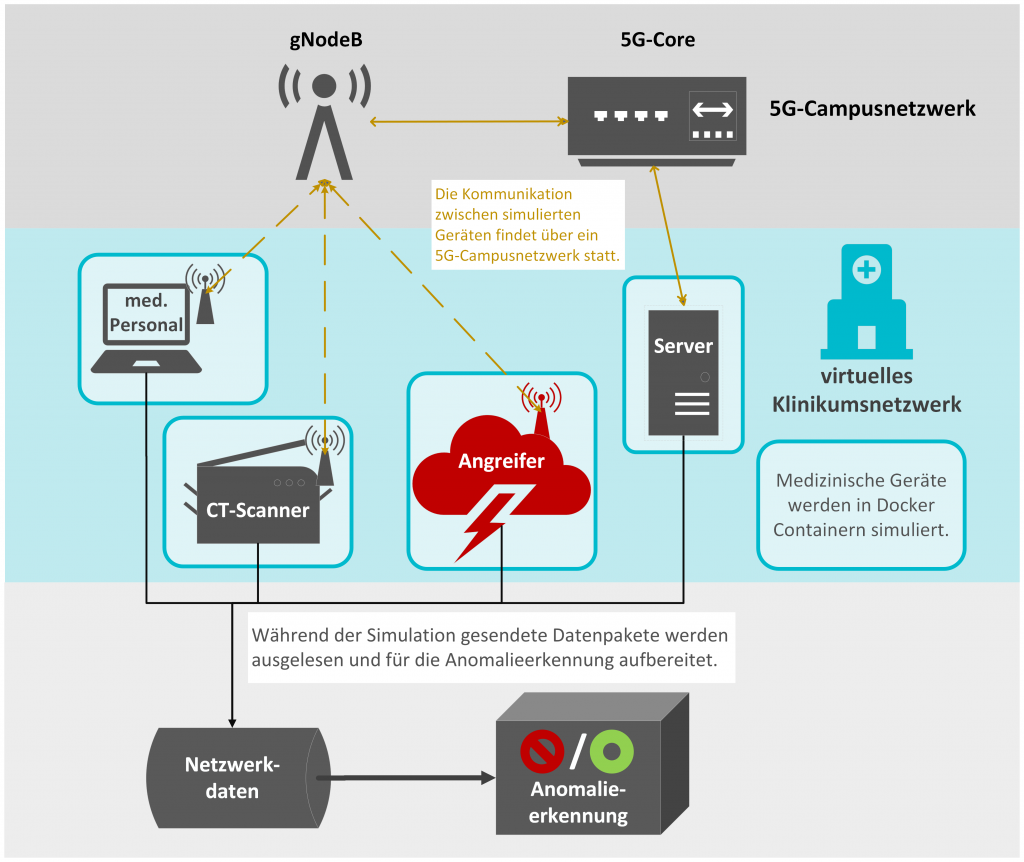

Das automatisierte Verhalten einzelner Simulationen wird von diesen selbst gesteuert. Um realistischere Verhaltensmuster zu generieren, wurden Markov-Automaten eingesetzt. Markov-Automaten sind Zustandsübergangssysteme, deren Übergänge gemäß vordefinierten Wahrscheinlichkeiten aktiviert werden.

Zum besseren Verständnis ist in Abbildung 2 ein stark vereinfachter Markov-Automat dargestellt, dessen Zustände die Aktionen repräsentieren, die durch den Benutzer einer Patientendatenbank bei einem Zugriff im Rahmen einer Untersuchung ausgelöst werden können. Die gewichteten Kanten zwischen den Zuständen geben jeweils die Wahrscheinlichkeit einer Folgeaktion an. In diesem Beispiel wird davon ausgegangen, dass ein untersuchter Patient mit 50%iger Wahrscheinlichkeit ein Bestandspatient ist. Im Verlauf der Behandlung wird die Patientenakte geöffnet (Read Patient) und nach der Untersuchung aktualisiert (Update Patient). Handelt es sich jedoch um einen Neupatienten, wird dementsprechend eine neue Patientenakte angelegt (Create Patient) und ebenfalls nach der Untersuchung aktualisiert. Anschließend geht der Automat in seinen Ausgangszustand zurück.

Durch die Replikation simulierter Geräte können auch größere Campusnetze erzeugt werden. Aufgrund der probabilistischen Zustandsübergänge der simulationssteuernden Markov-Automaten ist das Verhalten replizierter Geräte und Applikationen nicht identisch, sondern variiert in seiner jeweils konkreten Ausprägung.

Im Security Test spielt der Inhalt der durch das Kommunikationsnetz transferierten Daten kaum eine Rolle. Deshalb werden zur Simulation des Datentransfers bei jeder durch die Markow-Automaten generierten Aktion Daten in typischen Formaten aus dem klinischen Umfeld zufällig generiert und übermittelt. Zum Beispiel werden bei bildgebenden Verfahren Bilderserien im DICOM-Format (Digital Imaging and Communications in Medicine) mit zufällig ausgewählten Pixelwerten und Metadaten erzeugt.

Patientendaten (personenbezogene Daten und Untersuchungsbefunde) werden im FHIR-Format (Fast Health Interoperability Resources) generiert. Hierfür werden Beispieldaten als Grundlage genommen und die einzelnen Felder des Datensatzes zufällig variiert.

Zur Simulation von anormalem Datenverkehr werden verschiedene Angriffsarten eingesetzt. Ein Beispiel ist das sog. Hijacking, bei dem Cyberkriminelle die Kontrolle über ein Gerät übernehmen, um beispielsweise auf Patentendaten zugreifen zu können. Die bei diesem Angriff entstehenden Verhaltensmuster können durch eine Rekonfiguration der Markow-Automaten erreicht werden: Während im normalen Betrieb stets eine einzige Patientenakte bearbeitet wird, könnte ein Angreifer beispielsweise nur am Auslesen möglichst vieler Daten in möglichst kurzer Zeit interessiert sein. Entsprechend würde hier ausschließlich die Aktion „ReadPatient“ ohne Wartezeit zwischen den Aktionen ausgeführt werden.

Mit den in der Simulation gewonnenen Daten lässt sich in der Folge ein KI-basiertes Anomalieerkennungssystem trainieren, mit dem eine Live-Überwachung des echten Campusnetzes zur Detektion potenzieller Bedrohungen möglich ist. Die Simulationsdaten werden dazu nach bestimmten Kriterien aufbereitet und mit Metadaten versehen. Anschließend wird eine Klassifizierung vorgenommen und die Daten in größere Blöcke mit ähnlichen Eigenschaften gruppiert. Das Training der KI-Komponente des Anomalieerkennungssystems erfolgt auf der Grundlage des als normal klassifizierten Netzwerkverhaltens. Abweichungen davon, werden folglich als Anomalie gewertet.

Die Anomalieerkennung basiert auf einem zweistufigen Verfahren. Im ersten Schritt werden Daten verschiedener Geräte und Applikationen, die zeitlich überlappend aufgezeichnet wurden, in ein Machine Learning Modell eingegeben, das mit normalen Verhaltensdaten trainiert wurde und die verschiedenen Datenströme unterscheiden kann. Wird ein Datenstrom von diesem System nicht erkannt, wird er im zweiten Schritt an ein weiteres ML-Modell (Autoencoder) weitergeleitet, das darauf trainiert wurde, normale Datenströme durch Codierung (Reduktion der Datendimension) und anschließende Decodierung (Rekonstruktion ursprünglicher Datendimension) zu imitieren. Anhand der Genauigkeit der Imitation (Differenz zwischen Eingangs- und Ausgangsdatenströme des Autoencoders) kann dann entschieden werden, ob der eingehende Datenstrom ein typisches oder ein abnormales Verhalten darstellt.

Um die Performanz des Detektionssystems sicherzustellen, wird sie als hardwarebeschleunigte Lösung auf einem FPGA implementiert.

Die sichere Verarbeitung sensibler Daten ist die größte Hürde für 5G in der Medizin. Unsere Ergebnisse zeigen: Durch die Kombination aus Simulationstechniken und Machine Learning lassen sich Lösungen entwickeln, die die 5G Resilienz von Campusnetzen signifikant erhöhen. Durch die fortlaufende Analyse können Betreiber zudem auch bei sich ändernden Bedrohungslagen proaktiv reagieren. Dafür haben wir ein Service-Portfolio entwickelt, mit dem wir Sie optimal unterstützen können.

Ich bin Ihr vertrieblicher Ansprechpartner und berate Sie gerne zu allen Fragen rund um unsere Dienstleistungen und Produkte! Melden Sie sich oder vereinbaren Sie einfach einen Termin für ein kostenloses Beratungsgespräch.

Sebastian Stritz

E-Mail: sebastian.stritz@itpower.de

Telefon: +49 (0)30 6098501-17